セキュリティを脅かすさまざまな攻撃手法

はじめに

「情報処理安全確保支援士」制度は国のサイバーセキュリティ人材を育成・確保する目的で創設されました。「情報処理安全確保支援士」を目指す方は今後さらに増加するサイバー攻撃に対応していくためにも、さまざまな攻撃手法について理解し対策していく必要があります。そこで今回は、セキュリティを脅かすさまざまな攻撃手法に焦点を絞って解説します。

攻撃に関する問題の出題傾向

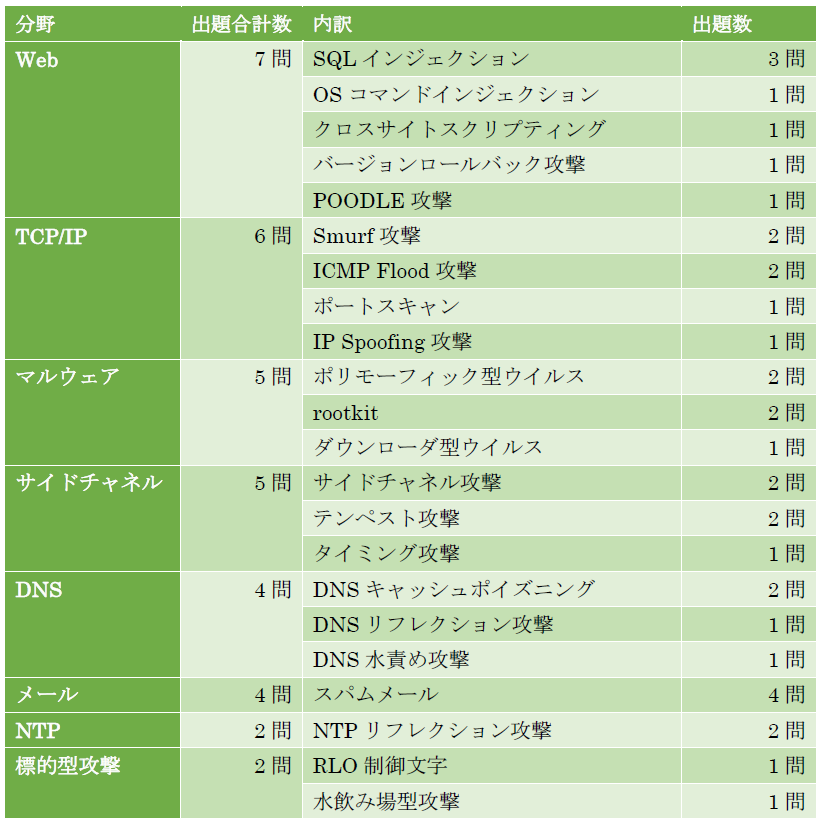

まず、攻撃に関する問題が過去どの程度出題されているのかを見てみましょう。平成26年度春期から平成28年度秋期までの情報セキュリティスペシャリストの午前Ⅱ試験6回分で見ると、表のようになりました。

合計すると35問です。これは午前Ⅱ試験のセキュリティ分野からの出題のうち3割以上を占めています。また、出題内容も単なる攻撃名を問うだけでなく、その攻撃の特徴や仕組み、また対策方法等についても問われており、「何となく覚えている」だけでは解答できないものも含まれています。しっかりと詳細な内容まで覚えるように学習してください。

例えば、平成26年度春期午前Ⅱ試験の問9では、以下の問題が出題されています。

問6 ファイアウォールにおいて,自ネットワークのホストへの侵入を防止する対策のうち,IPスプーフィング(spoofing)攻撃の対策について述べたものはどれか。

ア 外部から入るTCPコネクション確立要求パケットのうち,外部へのインターネットサービスの提供に必要なもの以外を破棄する。

イ 外部から入るUDPパケットのうち,外部へのインターネットサービスの提供や利用したいインターネットサービスに必要なもの以外を破棄する。

ウ 外部から入るパケットのあて先IPアドレスが,インターネットとの直接の通信をすべきでない自ネットワークのホストのものであれば,そのパケットを破棄する。

エ 外部から入るパケットの送信元IPアドレスが自ネットワークのものであれば,そのパケットを破棄する。

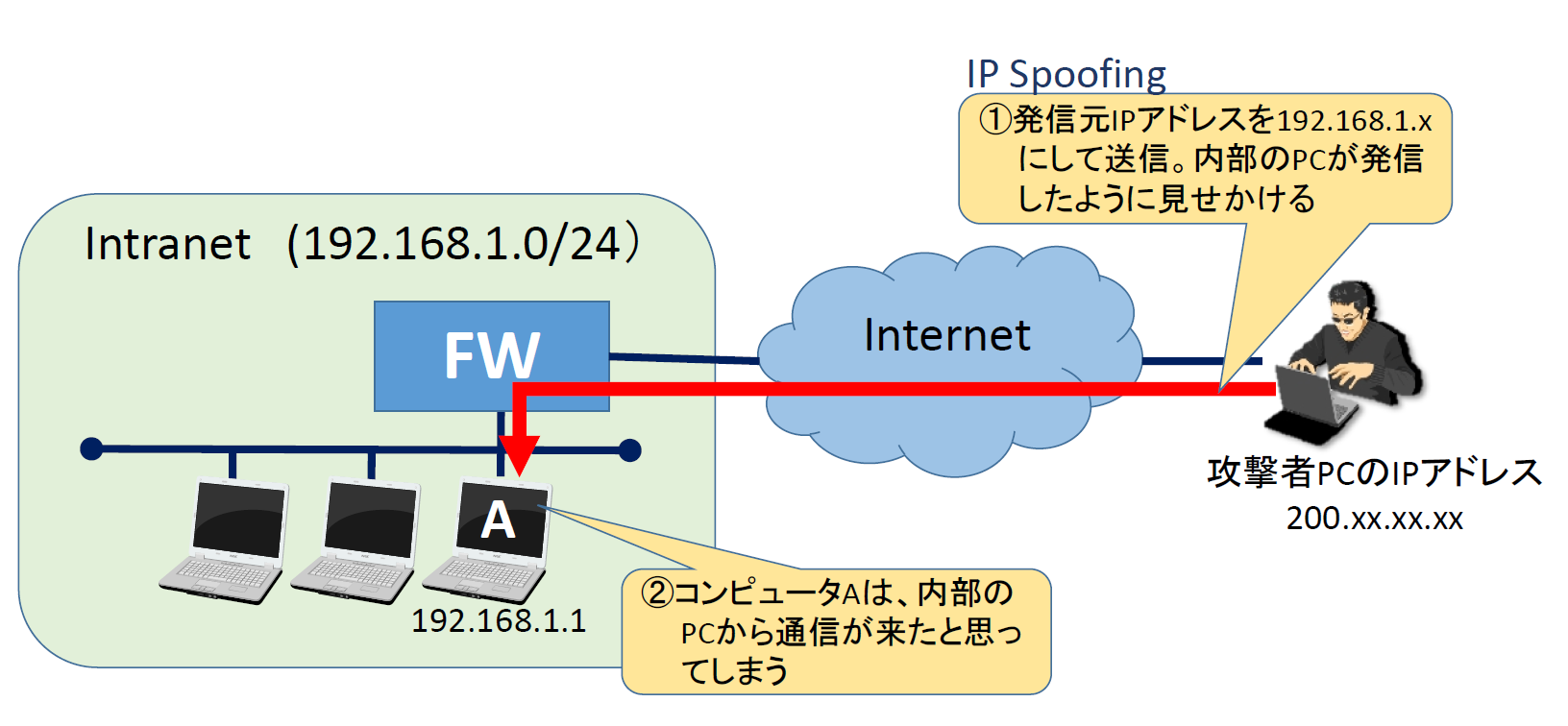

IPスプーフィング(spoofing)攻撃は発信元のIPアドレスを偽装する攻撃で、なりすましをして相手を騙します(図1)。

例えば、外部(Internet)の攻撃者が発信元IPアドレスを内部(Intranet)のアドレスに偽装してIP Spoofing攻撃を行った場合、攻撃を受けたコンピュータAは発信元IPアドレスが内部のIPアドレスのため、内部のコンピュータからアクセスされたと思い、特に拒否することなく外部からの通信を許してしまいます。この場合の対策は、外部と内部の境界であるファイアウォールが「通常、内部のアドレスが発信元IPアドレスにセットされて、外部から内部へ通信されることはない」ことに気づく必要があります。

そこで選択肢を見ると、(エ)に「外部から入るパケットの送信元IPアドレスが自ネットワークのものであれば,そのパケットを破棄する。」とあります。通常ファイアウォールにはSpoofing対策として送信IPアドレスのチェックがあり、本来送られてくるはずのないインタフェースでパケットを受信した場合はそのパケットを送信元IPアドレスが偽装されたものとみなし、アクセス制御リストでチェックする前にそのパケットを拒否するよう設定します。したがって(エ)が正解です。

IP Spoofingは上記のようななりすまし攻撃以外にもSmurf攻撃のようなDoS攻撃等でもよく使用されます。これらの攻撃はこれまで発見されなかった脆弱性を突く攻撃とは異なり、TCP/IPを使う上で必ず存在する攻撃です。詳しい内容を知りたい方は、IPAが公開している「TCP/IPに係る既知の脆弱性に関する調査報告書」をご覧ください。参考になると思います。

これら以外にも、暗号演算処理にかかる電力量の変化や処理時間の違いなどから暗号解読するようなサイドチャネル攻撃や、漏えいする電磁波から情報を窃取するテンペスト攻撃等の物理的な攻撃も出題されます。また、DNSやWeb等のアプリケーションについてはバージョンロールバック攻撃やPOODLE攻撃、NTPリフレクション攻撃のような試験実施の少し前に話題となった攻撃も出題されます。JVN(Japan Vulnerability Notes)やJPCERT/CCのサイトを見て、最近の脆弱性情報や攻撃事例等の情報収集を行ってください。

午後問題の攻撃に関する出題

午後問題でも攻撃に関してたくさん出題されています。特にWebやメール、DNSの分野についての出題が多いです。「午後問題は午前問題と比べてかなり難しくなっている」と思われる方も多いと思いますが、午前問題で問われる内容を理解していれば解ける問題も多いので、問題をよく読んでしっかりと解答できるようにしましょう。

それでは、平成28年度春期 午後Ⅰ問題の問2「DMZ上の機器の情報セキュリティ対策」を例に解説していきます。この問題では、主にDMZ上のプロキシサーバ(DNS含む)、メールサーバのセキュリティ対策について出題されています。

●設問1

設問1は外部メールサーバの迷惑メール対策に関する内容です。迷惑メール対策には、以下の2つがあります。

- ①自社のメールサーバが迷惑メールを配信するメールサーバとして第三者に悪用されないようにすること → 空欄aの問題

- ②自社に送られてくる迷惑メールをフィルタリングすること → 空欄bの問題

自社のメールサーバでは、自社の方のメールアドレスが送信先もしくは送信元に設定されるメールを配信・中継するように設定しますが、自社のメールサーバで送信先にも送信元にも自社の方のメールアドレスが設定されていないメールの中継を許可している場合は第三者に悪用される可能性があります。これを「第三者中継(オープンリレー)」と言い、これが空欄aの答えです。

空欄bは、本文中に迷惑メール対策として「SPF(Sender Policy Framework)」と記載があるので、解答は「送信ドメイン認証」になります。どちらも用語を問う問題で、レベル的には午前問題と大きく変わりません。

●設問2

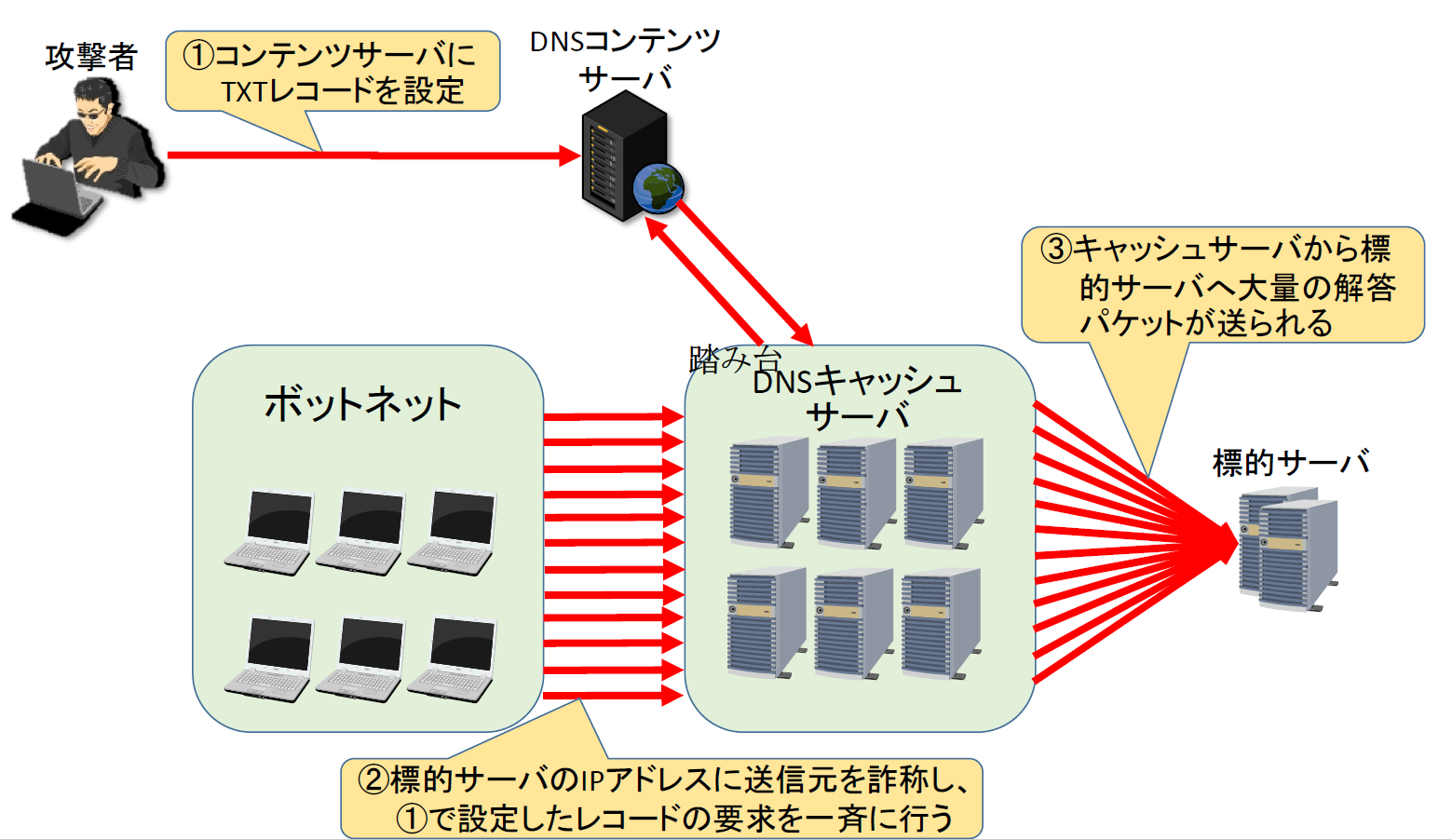

設問2の空欄cの解答は「DNSリフレクション攻撃」です。これはDNSリプライを使用して標的サーバに大量の回答パケットを送りつけるDoS攻撃です(図2)。

また、別名を「DNS amp」と言い、平成27年度春期 午前Ⅱ問15でも出題されています。

問15 DNSの再帰的な問合せを使ったサービス不能攻撃(DNS amp)の踏み台にされることを防止する対策はどれか。

ア DNSキャッシュサーバとコンテンツサーバに分離し,インターネット側からDNSキャッシュサーバに問合せできないようにする。

イ 問合せされたドメインに関する情報をWhoisデータベースで確認する。

ウ 一つのDNSレコードに複数のサーバのIPアドレスを割り当て,サーバへのアクセスを振り分けて分散させるように設定する。

エ 他のDNSサーバから送られてくるIPアドレスとホスト名の対応情報の信頼性をディジタル署名で確認するように設定する。

解答は(ア)です。外部からの再帰的なDNSクエリを受けて応答するように設定されていると、攻撃者に悪用(踏み台に)される危険性があります。外部から再帰的なDNSクエリを受け付ける「オープンリゾルバ」を許可しないように設定する必要があります。

●設問3

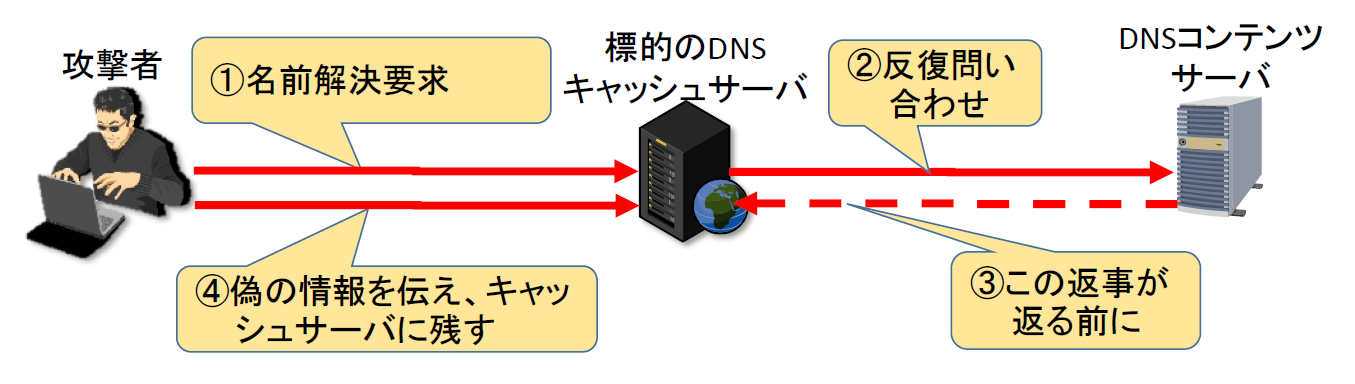

設問3の空欄dはDNSキャッシュポイズニング攻撃の問題です。これは、キャッシュサーバに偽の回答を送りつけてキャッシュを汚染させる攻撃です。

攻撃者は④で偽の回答を送りつけますが、キャッシュサーバに偽の回答を信用してもらうためには攻撃者が②でキャッシュサーバが発信した送信元UDPポートを知る必要があります。もし、標的のDNSキャッシュサーバがDNSクエリの発信に固定の送信元UDPポートを使用していれば、攻撃者はそのポート番号を推測しやすく簡単に攻撃できます。よって、DNSキャッシュポイズニング攻撃を防ぐためには送信元ポート番号をランダム化する必要があります。

●設問4

最後の設問4は社内の複合機用メールアドレス(scanner@u-sha.co.jp)を詐称したメール攻撃についての問題です。最近の標的型攻撃メールでは複合機用のメールアドレスを発信元メールアドレスに使用するケースが増えており、それを題材にしたことがよくわかる問題です。問題文の中の「表1 U社で使用しているメールアドレス」の中に複合機のメールアドレスが記載されていた時点で、すぐ「メール詐称の問題が出題されるだろう」と想像できてしまいますね。

さて、この問題でもし複合機用メールアドレス(scanner@u-sha.co.jp)から発信されたように見せかけたメールが外部から送られてきた場合、現状の設定でブロックできるのでしょうか。

現在のフィルタリングの設定で考えると、下記のようになっています。

(1)第三者中継のメール配信の場合はブロックするが、今回の場合は発信元が複合機用メールアドレスで、宛先も社内メールアドレスなので対象外

(2)内部の複合機用メールアドレスを発信元にしたメールが外部から送られてくるのはあり得ないため、送信ドメイン認証のSPFでブロックされる

ただ、ここで1つ注意すべきは、SPFがチェックするメールアドレスは「エンベロープの送信者メールアドレス(MAIL FROM:で設定されたアドレス)」です。SPFは、そのメールアドレスのドメインを元に、そのドメインのメールサーバのIPアドレスをチェックします。

またフィルタリングルールの(5)からもわかるように、送信者メールアドレスにはもう1つ「メールヘッダの送信者メールアドレス(FROM:で設定されたアドレス)」があります。通常、みなさんがメーラーでメールを送るとき、「メールヘッダの送信者メールアドレス(FROM:)」に送信者のメールアドレスを設定し、その内容は「エンベロープの送信者メールアドレス(MAIL FROM:)」にも設定されます。「エンベロープの送信者メールアドレス」はメールサーバの配信用に使用されます。もしメール配信エラーが生じたときは、「エンベロープの送信者メールアドレス」宛てに返送します。「メールヘッダの送信者アドレス」はメーラーの表示で使用されます。

基本的に「メールヘッダの送信者メールアドレス」と「エンベロープの送信者メールアドレス」には同じアドレスが入っていますが、変えることもできます。よって、攻撃者は「エンベロープの送信者メールアドレス」に外部の送信ドメイン認証が成立するメールアドレスを使用し、「メールヘッダの送信者メールアドレス」に「複合機用メールアドレス(scanner@u-sha.co.jp)」を入れて送ってきた場合、現状のフィルタリングルールでは止めることができません。しかもメールヘッダの送信者メールアドレスに「複合機用メールアドレス(scanner@u-sha.co.jp)」が入っているので、メーラーの表示では送信元が「複合機用メールアドレス(scanner@u-sha.co.jp)」となり、受信者が騙されてしまうかもしれません。

よって、解答は「メールヘッダの送信者メールアドレス」をチェックする「ブラックリスト3」に「複合機用メールアドレス(scanner@u-sha.co.jp)」を追加することになります。

設問1~3の攻撃に関する問題については、午前問題をしっかり理解していればそれほど難しくなかったと思いますが、設問4はSPFの詳細な仕組みやメールの仕組みが分からないとなかなか正解にたどり着くのが難しい問題だと思います。よって、このような総合的な知識が問われるような問題については、セキュリティの知識項目だけでなく、Webやメール、DNS等の基本動作についても併せて勉強するように心がけてください。

次回も、試験で頻出するセキュリティ技術問題について解説します。